Caos USB são usados para ataques

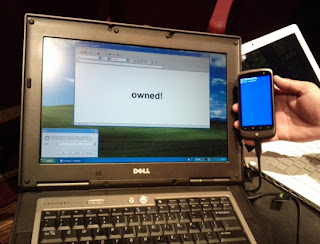

Angelos Stavrou, professor-assistente de ciências da computação na George Mason University, localizada na Virgínia, e o estudante Zhaohui Wang criaram um software que altera a funcionalidade do driver USB para permitir o ataque quando alguém estiver carregando um smartphone ou sincronizando dados entre ele e um computador/laptop.

O exploit adiciona funcionalidade de um segundo teclado ou mouse à conexão para que o hacker possa digitar comandos ou clicar com o mouse para assim roubar arquivos, baixar outros malwares ou até mesmo tomar o controle do computador/laptop.

O exploit é habilitado porque o protocolo USB pode ser usado para conectar qualquer dispositivo sem a necessidade de autenticação, disse Stavrou. Segundo ele, o exploit identifica o sistema operacional executado onde o cabo USB é conectado.

O exploit adiciona funcionalidade de um segundo teclado ou mouse à conexão para que o hacker possa digitar comandos ou clicar com o mouse para assim roubar arquivos, baixar outros malwares ou até mesmo tomar o controle do computador/laptop.

O exploit é habilitado porque o protocolo USB pode ser usado para conectar qualquer dispositivo sem a necessidade de autenticação, disse Stavrou. Segundo ele, o exploit identifica o sistema operacional executado onde o cabo USB é conectado.

Em máquinas com o Mac OS X e Windows, uma pequena janela de alerta é exibida com uma mensagem informando que um novo dispositivo de interface humana foi detectado (como quando você conecta um teclado genérico pela primeira vez, por exemplo). O detalhe é que com o exploit, não há como interromper o processo de detecção facilmente.

No Mac OS X, a mensagem de alerta pode ser removida rapidamente por um hacker através de um comando enviado pelo smartphone, assim o dono do computador/laptop muitas vezes nem percebe que ela foi exibida.

No Windows, a mensagem de alerta é exibida por dois ou três segundos no canto inferior direito da tela.

Máquinas rodando Linux não exibem nenhum alerta, assim os usuários não têm ideia de que algo estranho está acontecendo, já que o teclado e o mouse que eles usam continuam funcionando normalmente durante o ataque, concluiu Stavrou.

Segundo ele, o sistema operacional deveria exibir uma mensagem de alerta perguntando se o usuário quer mesmo conectar o dispositivo e especificar exatamente o tipo de dispositivo identificado para evitar este tipo de problema.

Stavrou e seu estudante criaram o exploit para aparelhos com o Android, mas segundo ele isto também pode ser feito para o iPhone.

“O exploit só funciona em aparelhos que utilizam o USB e pode funcionar até mesmo com dois smartphones conectados entre si usando um cabo”, disse ele.

No Mac OS X, a mensagem de alerta pode ser removida rapidamente por um hacker através de um comando enviado pelo smartphone, assim o dono do computador/laptop muitas vezes nem percebe que ela foi exibida.

No Windows, a mensagem de alerta é exibida por dois ou três segundos no canto inferior direito da tela.

Máquinas rodando Linux não exibem nenhum alerta, assim os usuários não têm ideia de que algo estranho está acontecendo, já que o teclado e o mouse que eles usam continuam funcionando normalmente durante o ataque, concluiu Stavrou.

Segundo ele, o sistema operacional deveria exibir uma mensagem de alerta perguntando se o usuário quer mesmo conectar o dispositivo e especificar exatamente o tipo de dispositivo identificado para evitar este tipo de problema.

Stavrou e seu estudante criaram o exploit para aparelhos com o Android, mas segundo ele isto também pode ser feito para o iPhone.

“O exploit só funciona em aparelhos que utilizam o USB e pode funcionar até mesmo com dois smartphones conectados entre si usando um cabo”, disse ele.

Comentários

Postar um comentário